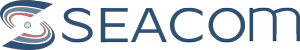

In arrivo con Zimbra Collaboration 8.7 una nuova interessante feature: two-factor authentication (meglio conosciuta come 2FA). L’autenticazione a due fattori è una tecnologia che rende possibile l’identificazione di utenti attraverso la combinazione di due componenti differenti. Queste sono rappresentate da dettagli noti all’utente (come password, UserID, ecc.) e informazioni esclusive (un buon esempio può essere il device utilizzato, una chiave USB, ecc.)

Zimbra Collaboration Two-Factor Authentication

L’uso della two-factor authentication finalizzata al controllo sull’identità degli utenti si basa sulla difficoltà di soggetti non autorizzati nel fornire entrambi i fattori richiesti per l’accesso. Se, durante un tentativo di accesso, almeno una delle componenti risulta errata o mancante, l’identità dell’utente non è stabilita con sufficiente certezza e l’accesso utente a Zimbra Mailbox protetta tramite 2FA viene bloccato.

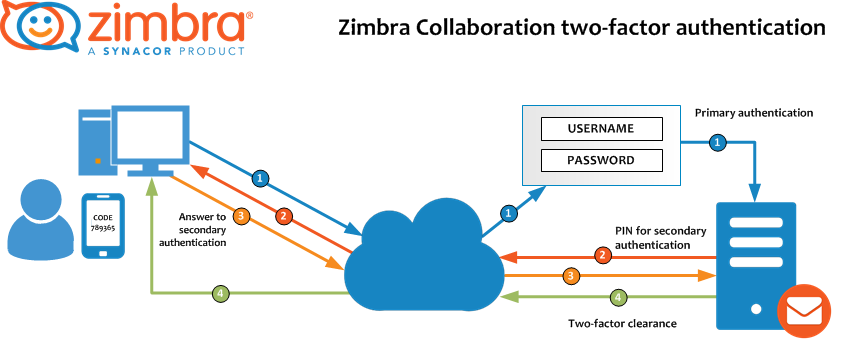

Come abilitare l’autenticazione a due fattori (Console Admin)

L’autenticazione a due fattori deve essere abilitata nell’Admin Console, e può essere attivata a i livello User o Class-of-service. Ciò garantisce un maggiore controllo in termini di sicurezza degli utenti. È dunque possibile abilitare questa funzionalità esclusivamente su caselle di posta che presentano criticità, a tutti gli utenti, ecc.

Abilitazione tramite Console Admin: Home > Configure > Class of service > yourCOSname > Advanced > Two Factor Authentication

Utilizzo delle check-boxes:

- Abilita autenticazione a due fattori: abilita o disabilita la funzione 2FA

- Richiedi autenticazione in due passaggi: tutti gli utenti devono configurare la funzione 2FA

- Numero di one-time code da generare

- Abilita application passcode: per applicazioni collegate che non supportano 2FA. È possibile definire delle eccezioni per ciascuna di esse.

Come abilitare l’autenticazione a due fattori (Utente Web Client)

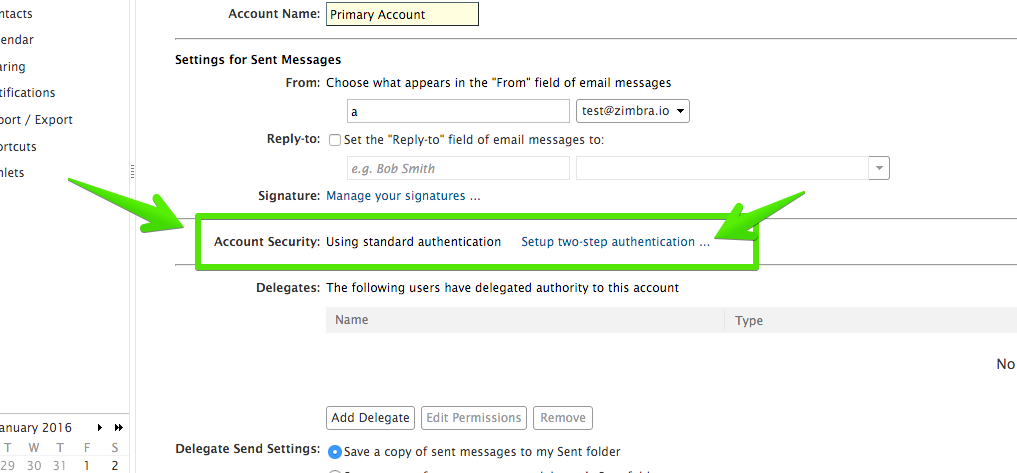

Una volta che l’admin avrà impostato e configurato correttamente la funzione 2FA, gli utenti noteranno una nuova opzione al percorso Preferences > Accounts, chiamata Two Factor Authentication.

Cliccando sul link two-step authentication si avvierà automaticamente il processo di configurazione.

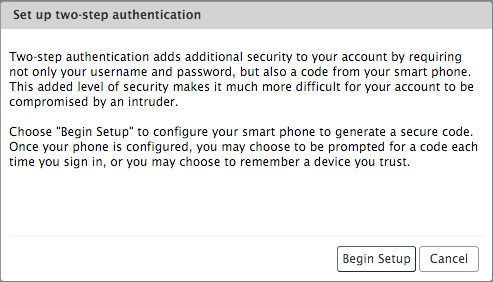

Il primo passaggio mostra una breve descrizione dell’autenticazione in due fasi. Una volta esaminata, l’utente dovrà fare click su Begin Setup.

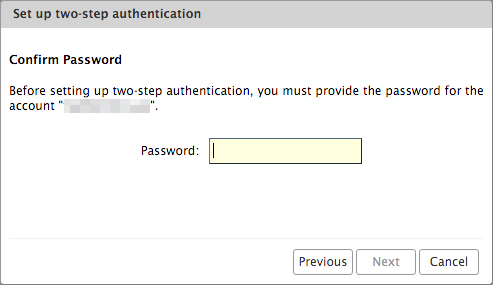

Nel passo successivo l’utente dovrà introdurre la password relativa all’account. Come spiegato in precedenza, questa fa parte dei “dettagli noti all’utente“. Una volta inserita la password, fare clic su Next.

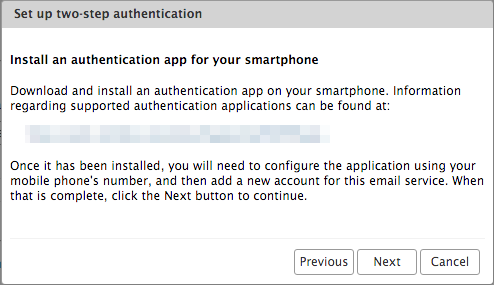

Nel terzo passo viene utilizzata una componente in possesso dell’utente, in questo caso un’app per smartphone. Un’apposito Wizard mostrerà all’utente un link Wiki contenente una lista di applicazioni OTP Zimbra raccomandate per l’uso.

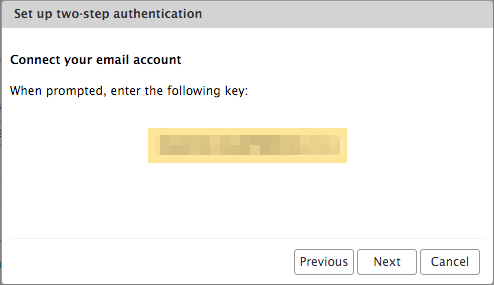

Una volta installata l’App, lo Wizard 2FA mostrerà una chiave unica che l’utente dovrà utilizzare per accedere alla OTP App.

Come installare e configurare un’App OPT per smartphone

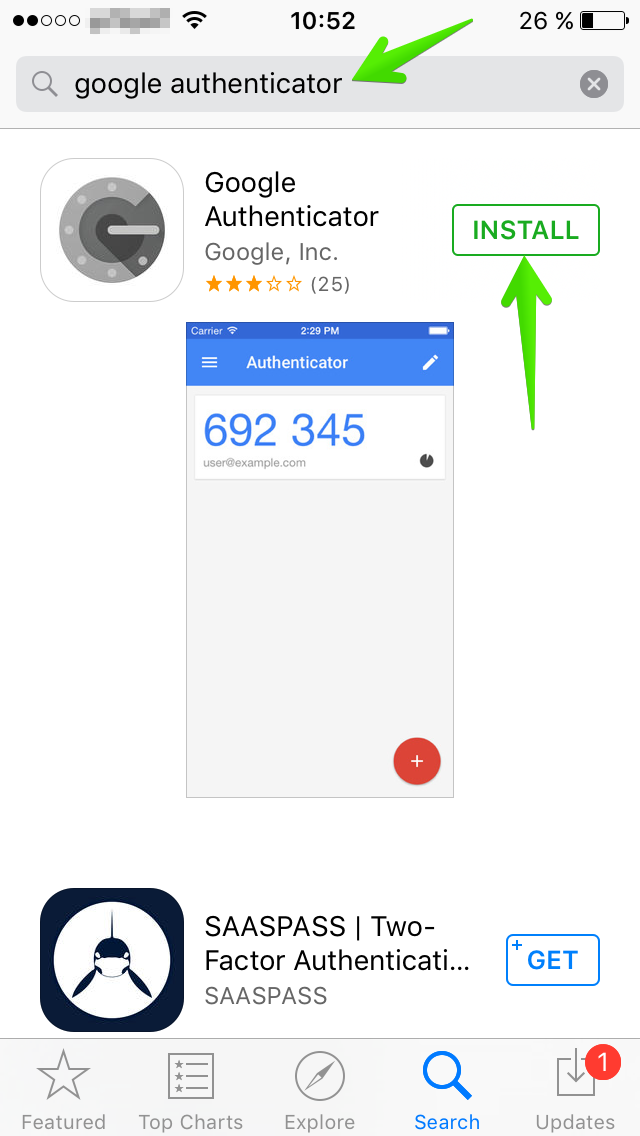

In questo esempio verrà utilizzato Google authenticator, a ogni modo si prenda visione della pagina Wiki in cui sarà possibile esaminare altre tipologie di applicazione. Cercare Google authenticator sull’App Store o sul Play Store, scaricare ed avviare l’installazione.

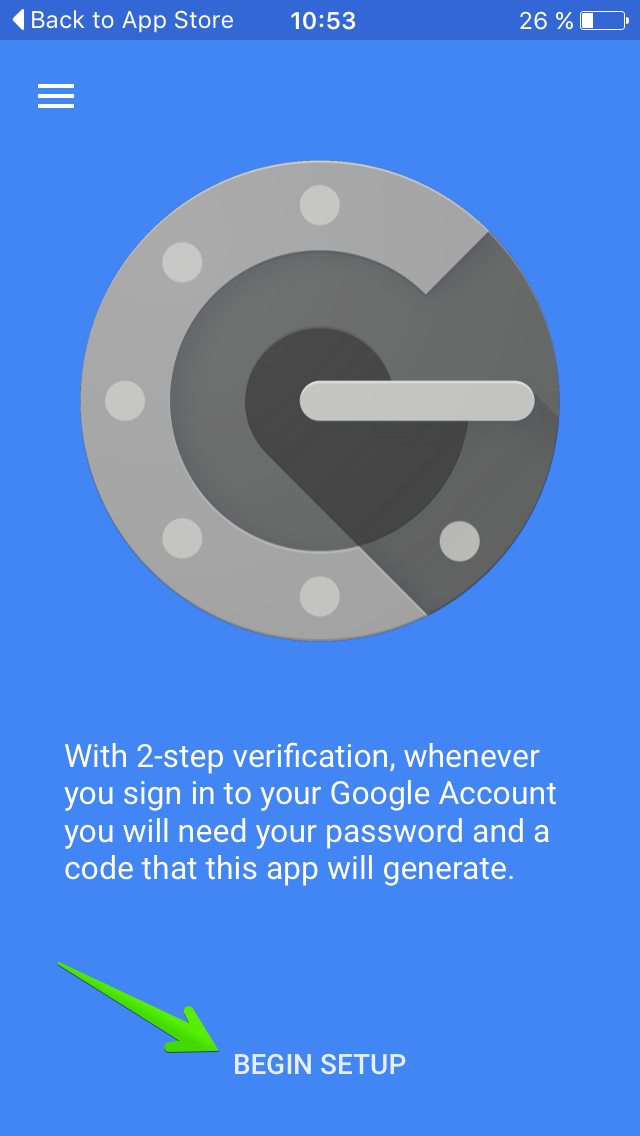

Una volta installata, aprire l’applicazione e fare clic su Begin Setup.

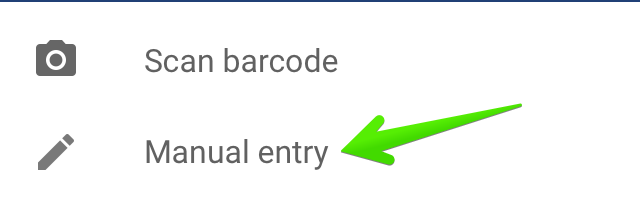

A questo punto l’applicazione offrirà la possibilità di una configurazione manuale o la scansione di un barcode. Attualmente, Zimbra Collaboration 8.7 supporta esclusivamente inserimenti manuali. A ogni modo si tenga presente la discussione in merito all’introduzione dell’opzione di lettura dei barcode: https://bugzilla.zimbra.com/show_bug.cgi?id=99511

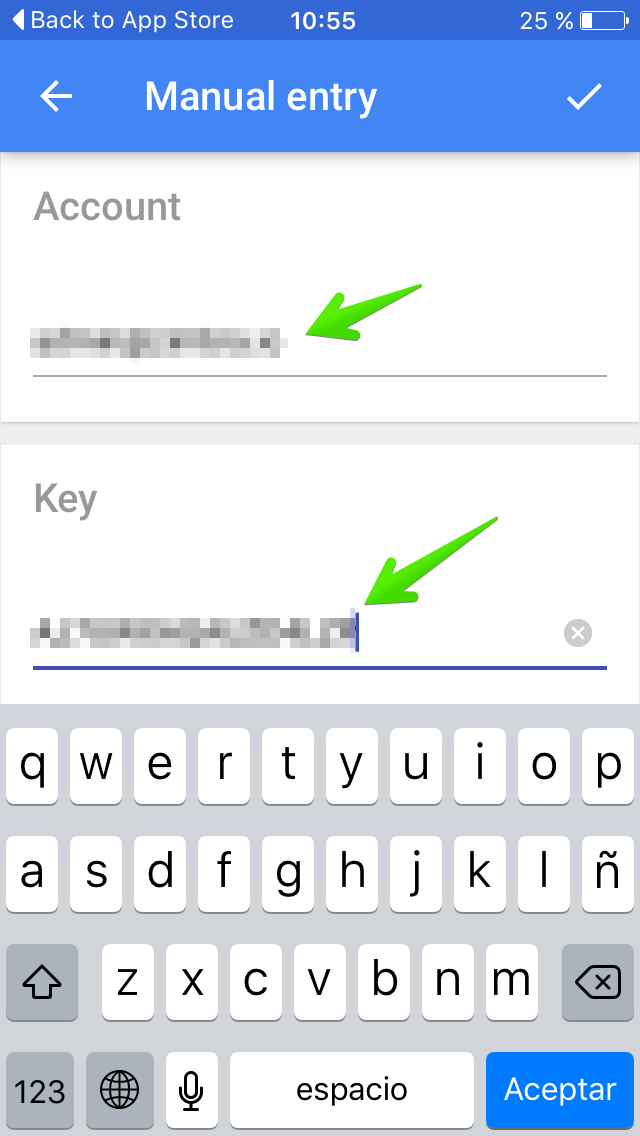

Per configurare l’App, l’utente dovrà inserire un indirizzo email e la chiave unica attraverso l’interfaccia web client di Zimbra.

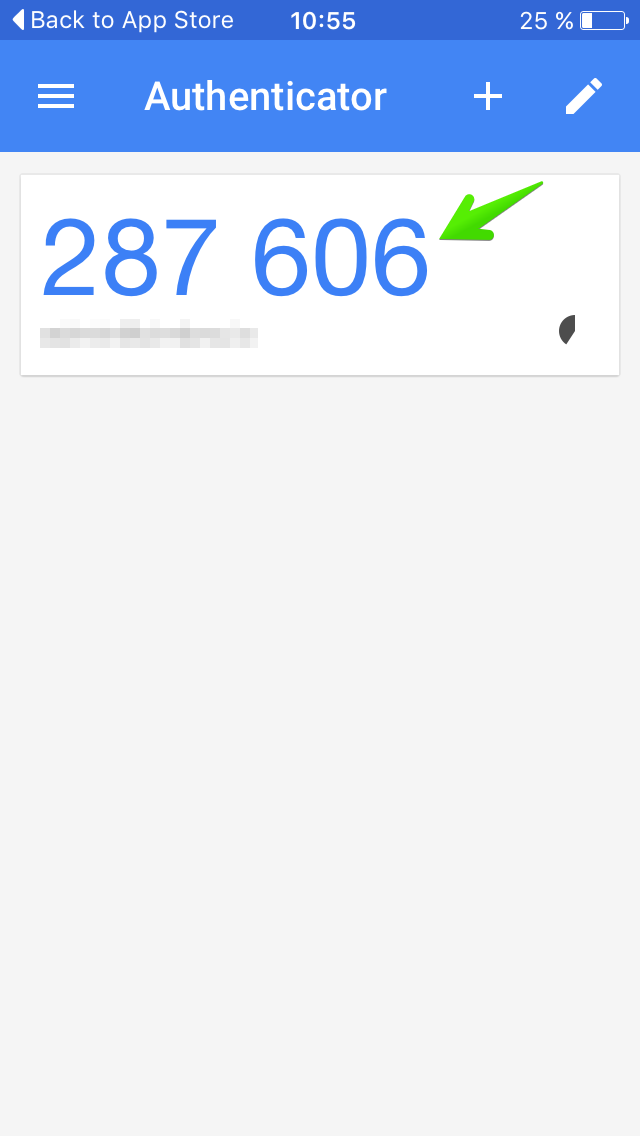

Fatto! A questo punto l’App è configurata e mostrerà un codice a 6 cifre che cambierà automaticamente ogni 15 secondi.

Terminare la configurazione via Client Web

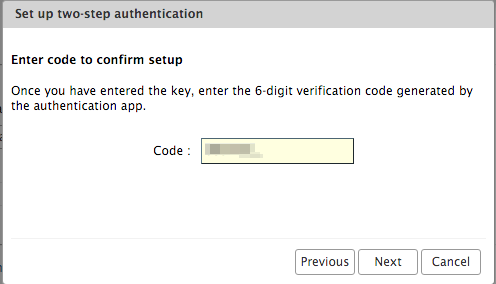

Una volta configurata l’App, l’utente potrà inserire il codice di 6 cifre e proseguire facendo click sul pulsante Next.

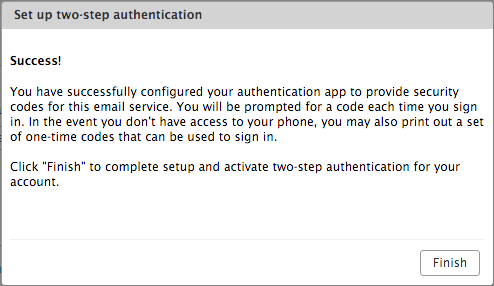

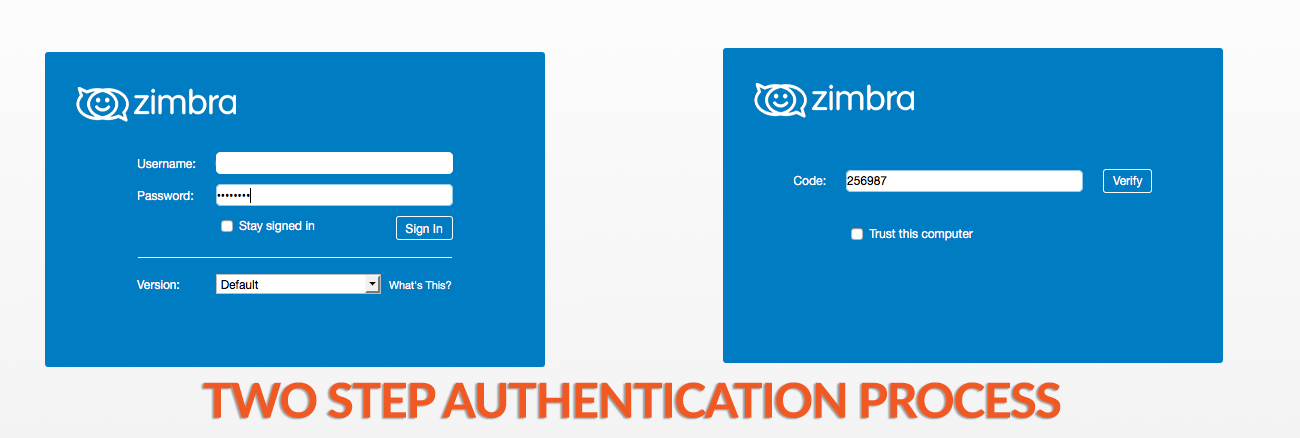

L’autenticazione in due passaggi è quindi abilitata, e all’utente verrà richiesto un codice in ogni nuovo browser, smartphone, computer o applicazione attraverso i quali cercherà di effettuare un accesso all’account.

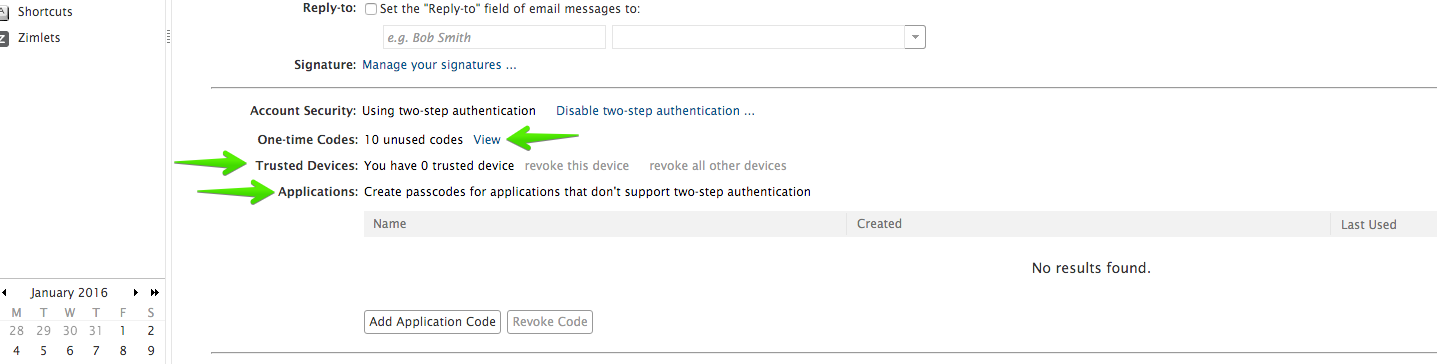

Al percorso Preferences > Accounts > Account Security (nel caso in cui l’Admin abbia abilitato queste opzioni attraverso il COS), l’utente potrà notare opzioni aggiuntive, come codici one-time, Trusted devices e Applications.

Testing di una nuova sessione tramite Web Browser su un nuovo computer

Se a questo punto l’utente utilizza un nuovo Browser Web, computer, smartphone, o se cerca di configurare Zimbra Desktop, completerà con successo l’autenticazione in due fattori. Un esempio nel Client Web:

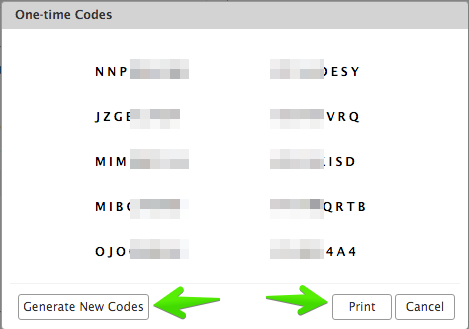

Codici One-time

Una volta abilitata l’autenticazione a due fattori, potrebbero verificarsi eventualità che rendano impossibile l’inserimento del codice, come livello di batteria insufficiente, perdita del device ecc. Per gestire casi come questi, Zimbra introduce la funzionalità dei codici One-time. Questa consente la generazione di più codici da utilizzare in casi di emergenza. Il numero totale di codici One-time generali può essere configurata dall’amministratore.

Per visualizzare i codici l’utente dovrà fare clic nell’opzione View One-time codes. L’utente dovrà salvare e mantenere questi codici in un luogo sicuro, scrivendoli da qualche parte o salvandoli in un altro device.