Sono emerse recentemente alcune vulnerabilità di Zimbra che necessitano di un processo di patching mirato in base all’ambiente target. Un approccio maggiormente risolutivo a problematiche di questo tipo è l’installazione di un servizio di monitoraggio e incident response, che permetta di intervenire tempestivamente a seguito di attività malevole, a cui affiancare una protezione di WAF (Web Application Firewall) che possiamo predisporre sugli accessi web alla Suite Zimbra.

LogOs, sviluppata da Seacom, risponde a queste caratteristiche. Di seguito vediamo alcuni esempi di applicazione.

Vulnerabilità Zimbra: cosa può accadere?

Il caso peggiore in caso di attacco è la possibilità da parte di un utente esterno di inserire codice malevolo all’interno del nostro ambiente. L’inserimento di una shell ad esempio, rappresenta un rischio molto elevato, perché permette qualunque tipo di azione sui nostri file, come rimozione, copia o alterazione.

In questo esempio abbiamo riprodotto un attacco in un ambiente demo, a seguito del caricamento di una Command Line che esegue comandi per avere completa visibilità del nostro filesystem:

Nell’esempio sopra riportato vediamo come la command line inserita sfruttando la vulnerabilità di Zimbra sia in grado di eseguire comandi. In particolare vediamo l’esecuzione di comandi di interazione su Zimbra che possono sia esporre le informazioni, che generare azioni distruttive sui dati.

Come risponde logos a questi tipi di attacco?

Monitoraggio e analisi degli eventi malevoli

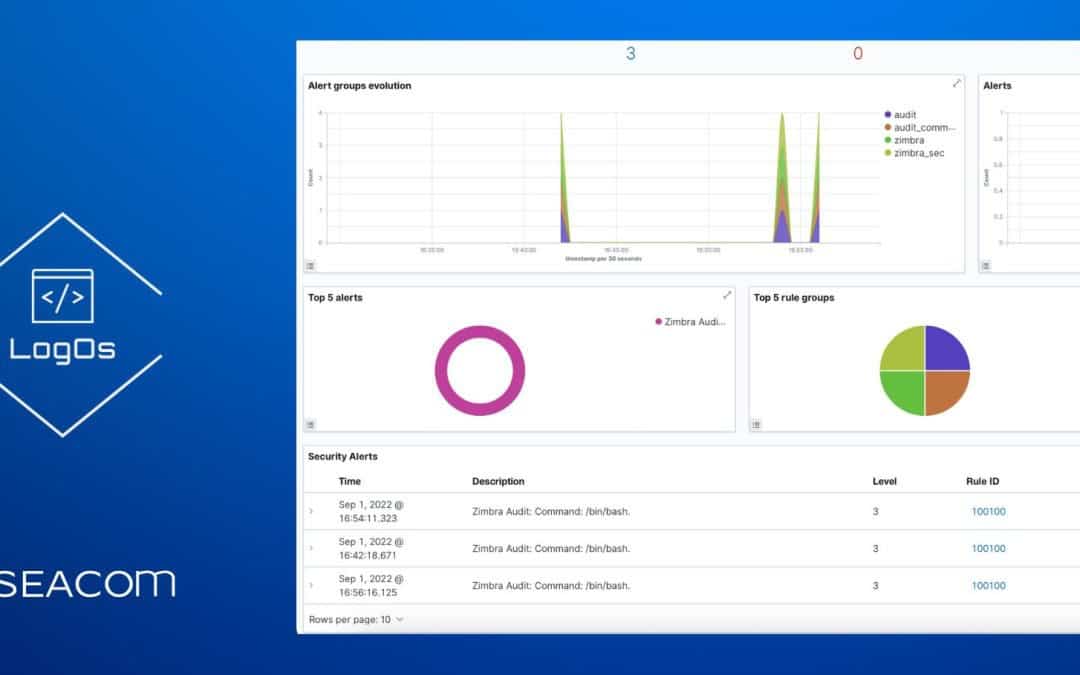

LogOs monitora tutte le azioni effettuate sul nostro ambiente, classificando quelle malevole. In questo esempio vediamo come, a seguito dell’attacco, siamo in grado di rilevare in tempo reale gli eventi malevoli:

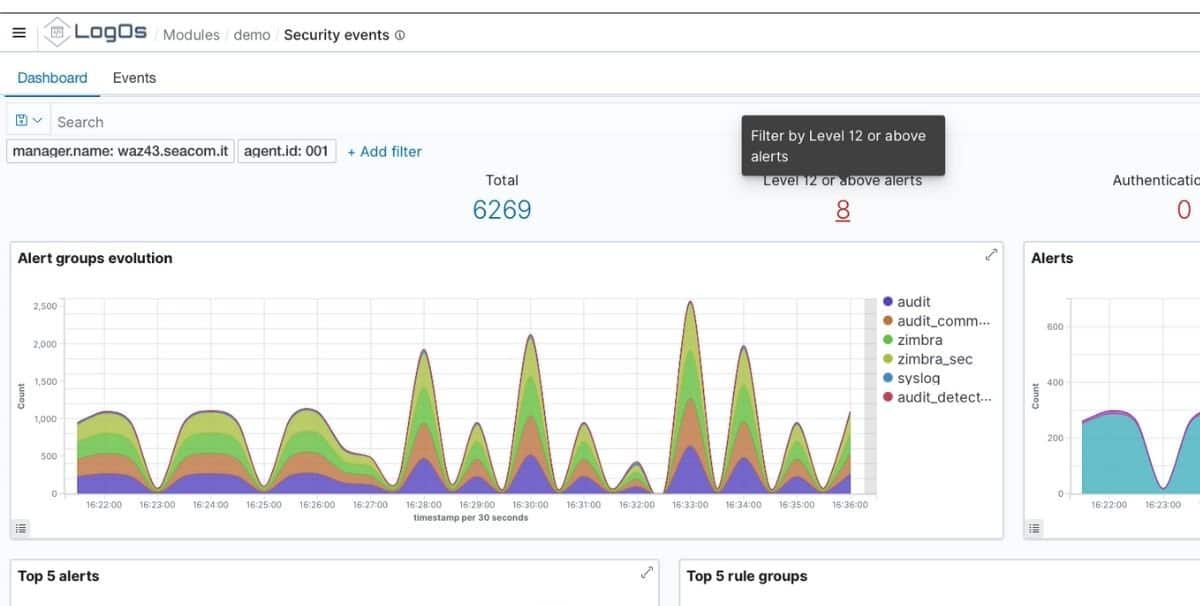

Nella Dashboard di esplorazione, filtrando per un intervallo date, abbiamo visibilità di tutti gli eventi generati. Selezionando uno specifico evento possiamo quindi andare ad analizzare nel dettaglio una serie di attributi, ad esempio:

- Rule level: il livello di severità relativo

- Rule description: la descrizione della tipologia di regola associata all’evento

- Full log: un estratto del log che contiene il dettaglio del comando malevolo inserito nel sistema

La Dashboard di LogOs permette di filtrare gli eventi sulla base del grado di severità degli alert, permettendoci una visualizzazione più rapida degli elementi critici

Sei interessato a ricevere maggiori informazioni su LogOs?

Puoi metterti in contatto con il nostro team per ricevere maggiori informazioni e richiedere una dimostrazione gratuita della soluzione