La Log Analysis come metodologia di security

“È come se ci trovassimo ai confini di quei territori su cui, sulle mappe antiche, campeggiava la scritta Hic Sunt Leones”.

Con queste parole Andrea Zapparoli Manzoni, membro del consiglio direttivo del Clusit, ha commentato il quadro dei cyber attacchi finalizzati e registrati in Italia nell’anno 2019: 1.670 contro i 1.552 nel 2018. Un dato che fa capire quanto sia sempre più necessario ricorrere a soluzioni che garantiscono la protezione dei dati informatici.

Per avere una solida gestione dei problemi di sicurezza dei dati che potrebbero avere un impatto potenziale è anzitutto importante comprendere la relazione tra tre componenti centrali: Threat (minaccia), Vulnerability (vulnerabilità) e Risk (rischio).

- La minaccia può essere qualsiasi fattore (tra cui malware e spyware) che sfrutti la vulnerabilità per causare danni a risorse / asset.

- La vulnerabilità si riferisce alla debolezza di una risorsa / asset che può essere sfruttata dagli aggressori o dalle minacce.

- Il rischio può essere indicato come la potenziale perdita o danno a risorse / asset causati quando una minaccia sfrutta una vulnerabilità.

Esistono alcune metodologie alle quali è possibile ricorrere per identificare potenziali minacce, scoprire e affrontare le tue vulnerabilità al fine di mitigare il rischio.

Una di queste è rappresentata dall’approccio Log Analysis.

In questo contesto le azioni di log management risultano fondamentali per tutte le aziende che pongono le basi del loro business su una infrastruttura informatica sempre più evoluta e basata sull’analisi dei dati. La registrazione completa degli eventi che accadono e il loro monitoraggio in tempo reale diventano un valore aggiunto per:

- effettuare correlazioni tra le varie informazioni.

- intervenire in supporto alle operazioni di sistema se necessario

- svolgere le attività di cybersecurity.

Andiamo ad esplorare nel dettaglio questo tipo di pratica.

Quando l’analisi dei log diventa obbligatoria

La Log Analisys consiste in una precisa sequenza di attività, finalizzate all’individuazione delle informazioni necessarie e alla loro correlazione. Un log è la registrazione sequenziale e cronologica delle operazioni effettuate da un sistema informatico (server, storage, client, applicazioni o qualsiasi altro dispositivo informatizzato o programma).

Le procedure di logging sono tipicamente quelle attività attraverso cui un sistema operativo o un’applicazione registrano gli eventi e li memorizzano per eventuali riutilizzi successivi. I file di log possono di conseguenza rivelarsi molto utili a supporto della diagnostica, accelerando la risoluzione dei problemi legati all’uso dei sistemi, monitorando gli accessi e far fronte in modo efficace alle necessità di data protection.

Di seguito presentiamo i passaggi principali per effettuare nel modo corretto questo tipo di analisi:

- Raccolta e indicizzazione: questa pratica sta nell’integrare i dati da tutte le fonti di log in una piattaforma centralizzata per semplificare il processo di ricerca e analisi. L’indicizzazione rende i registri ricercabili, così il personale addetto alla sicurezza e all’IT può trovare rapidamente le informazioni di cui ha bisogno

- Ricerca e analisi: questo passaggio comprende le tecniche di analisi come riconoscimento delle informazioni, normalizzazione, etichettatura e analisi di correlazione.

- Monitoraggio e avvisi: le organizzazioni IT possono implementare il monitoraggio automatizzato dei registri in tempo reale che genera avvisi quando vengono soddisfatte determinate condizioni. L’automazione può consentire il monitoraggio continuo di grandi volumi di registri che coprono una varietà di sistemi e applicazioni.

- Report e dashboard: il traguardo finale di tutta la procedura di analisi è quello di ottenere una visualizzazione chiara ed esplicativa delle informazioni tramite report e le dashboard. È inoltre possibile utilizzare dashboard riutilizzabili personalizzati per garantire che l’accesso ai registri e alle metriche di sicurezza riservati venga fornito ai dipendenti in base alle esigenze.

Quando l’analisi dei log diventa obbligatoria

Mettere in atto pratiche di Log Management in alcuni casi non può essere soltanto una scelta, ma addirittura una regola prestabilita. Ad esempio, gli enti o gli studi professionali che trattano dati sensibili o giudiziari sono tenuti a livello normativo di disporre di un sistema di Log Management, a pena di sanzioni amministrative. Questa regola è dovuta al provvedimento del 27/11/2008, nel quale il Garante Privacy ha infatti richiesto nuovi e più severi adempimenti ai titolari dei trattamenti effettuati con strumenti elettronici, rafforzando le funzioni e le responsabilità in capo agli amministratori di sistema in materia di sicurezza, introducendo l’obbligo per i titolari del trattamento dei dati di conservare gli “accessi log” degli amministratori di sistema, per almeno 6 mesi, in archivi immodificabili e inalterabili.

L’analisi dei log è quindi da ritenersi compresa tra i criteri di valutazione dell’operato degli amministratori di sistema da parte del Garante Privacy. La corretta gestione di questa pratica da parte delle aziende, oltre alla sua efficacia di controllo e monitoraggio diventa in taluni casi anche un adempimento importante e necessario. Il Log Management è infatti fondamentale per assicurare il rispetto della normativa a tutela dei dati personali, dato che permette di ricostruire l’attività di un sistema informatico e di individuare eventuali responsabilità in caso di errore o violazioni.

Tipologia dei log e i vantaggi della log analysis

Le soluzioni di Log Management risultano, come illustrato fino a ora, preziose per un corretto controllo dell’infrastruttura informatica aziendale. A seconda della tipologia di informazioni cambia naturalmente anche il tipo di contenuto dei log.

- Log di Sistema: servono a tracciare eventi relativi al funzionamento del sistema operativo del server, degli apparati di rete e dei dispositivi di security.

- I Log applicativi: sono utilizzati per il tracciamento dei software applicativi, per individuare eventuali bug, per analizzare possibili sviluppi e le attività degli utenti applicativi.

- Log di sicurezza: sono quelli che servono per tracciare le attività svolte da amministratori di sistema o utenti finali e che possono avere un impatto potenziale su integrità, disponibilità e riservatezza dei dati. Un esempio di queste azioni possono essere l’accesso ai sistemi o i tentativi di accesso.

A seconda del tipo di log molti i vantaggi in termini operativi e di reportistica. Andiamo ad osservarli nello specifico.

- L’Analisi dei Log può fornire snapshot sullo stato degli host e dei servizi, dando evidenza di eventuali comportamenti insoliti che potrebbero rivelarsi indizi di pericolo.

- Una copia remota dei file di log permette di analizzare eventuali problemi relativi a un dato sistema, anche se quest’ultimo non dovesse risultare accessibile e di evitare la perdita dei dati (sia nel caso di un guasto hardware che software).

- Il Log Management può fornire importanti informazioni relative, per esempio, alle abitudini e alle tempistiche di accesso ai relativi portali web, alle pagine più visitate e al tipo di comunicazioni che entrano ed escono dall’azienda.

Gli errori da non commettere nelle procedure di Log Analysis

Molte organizzazioni da alcuni anni stanno impostando processi di analisi e raccolta dei registri. Tuttavia queste spesso scoprono di non realizzare appieno le promesse di un tale sistema. Ciò accade a causa di alcuni errori comuni di analisi dei log, ovvero i seguenti.

- Monitorare i log in modo non continuo. Esaminare i registri solo dopo un attacco dà un vantaggio reattivo dell’analisi dei log ma non riesce a realizzare quello proattivo. Risulta infatti necessario implementare un processo di monitoraggio e revisione continui.

- Archiviare i registri per un breve lasso di tempo. Il secondo errore comune è quello di conservare i registri per un tempo troppo breve, quando invece l’archiviazione dei vecchi log consente di poter effettuare anche analisi future e previsioni facendo risparmiare molto tempo.

- La non “normalizzazione” dei registri. Per “normalizzare” si intende convertire i log in un formato universale, contenente tutti i dettagli del messaggio originale ma anche permettendoci di confrontare e correlare diverse fonti di dati di log.

- Non assegnare un ordine di priorità ai record di registro. I log ci sono, ma da dove va iniziata la loro analisi? Una efficace definizione delle priorità inizia dalla definizione di una strategia: rispondendo a domande come “Cosa ci interessa di più?” ,”Questo attacco è riuscito?” e “È mai successo prima?” aiuta a formularla per poi metterla in pratica.

- Non focalizzarsi soltanto sul monitoraggio degli eventi critici. Quando si effettua una log analysis non serve cercare soltanto le anomalie o le prove di “cattive azioni”. Talvolta si verificano così tanti eventi diversi che eliminare le tracce di attacco semplicemente elencando tutte le possibilità risulta inefficace. In tal caso entrano in gioco i metodi di data mining (o”knowledge discovery” nei database) e di visualizzazione. Questi funzionano effettivamente sui dati di registro con grande successo e consentono alle organizzazioni di cercare anomalie reali nei dati di registro.

Elastic, la soluzione ideale per Log Analysis

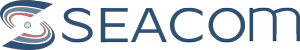

Elastic rappresenta una delle soluzioni più efficaci e affidabili per l’analisi dei log. Tramite questa tecnologia è facile acquisire dati da fonti e individuare eventuali anomalie. Tutta questa procedura è possibile visualizzarla da un’unica interfaccia utente, ovvero Kibana.

- I risultati di ricerca disponibili in pochi secondi con dashboard personalizzate per approfondire lo stato degli eventi

- Con le integrazioni di dati predefinite è possibile centralizzare rapidamente le informazioni dal cloud, dalla rete, dagli endpoint, dalle applicazioni e da qualsiasi altra fonte

- Su Kibana è possibile interagire con i dati su dashboard e mappe, visualizzare le informazioni contestualmente rilevanti sui grafici di aggregazione disponibili nell’interfaccia utente.

- Grazie al Machine Learning è possibile esplorare le minacce sconosciute esposte tramite il rilevamento delle anomalie.

Queste caratteristiche rendono Elastic una soluzione SIEM (security information and event management) veloce, potente e multifunzionale.

E c’è di più…

Per quanto accennato è evidente quanto le grandi organizzazioni e aziende PMI hanno sempre più necessità di correlare dati provenienti da più fonti e di architetture che permettano di monitorare gli accessi ad ambienti eterogenei e distribuiti garantendo la security di tutta l’infrastruttura.

Seacom mette a servizio tutta la sua esperienza in Log Analysis orientata alla Observability e alla Cybersecurity con LogOS, la soluzione LOG basata su Elastic Stack. LogOS dispone di un modulo che integra meccanismi avanzati di sicurezza informatica come vulnerability detection, integrità dei file e incident response e risponde alla normativa del garante della Privacy per gli accessi degli Amministratori di Sistema.

Approfondiremo tutto questo nel prossimo articolo e nel video del nostro webinar dedicato.

Fonti:

- www.zerounoweb.it/techtarget/searchsecurity/sicurezza-ict-il-clusit-lancia-lallarme-per-aziende-e-collettivita/

- www.zerounoweb.it/techtarget/searchsecurity/che-cosa-sono-i-file-log-e-perche-non-c-e-sicurezza-senza-log-management/

- https://www.computerworld.com/article/2567666/five-mistakes-of-log-analysis.html

Vuoi saperne di più?

Se vuoi conoscere e approfondire soluzioni sviluppate tramite tecnologie open source e orientate alla cybersecurity contatta Seacom.